Une mise à jour défaillante dans une correction pour Exchange Server destinée à prévenir un danger de spoofing a obligé Microsoft à intervenir et à publier à nouveau un correctif. L’incident lié à la suspension des règles de transport a été résolu dans le correctif de novembre 2024 SUv2.

Il arrive que les pannes soient parfois désagréables. C’est ce qui est survenu aux utilisateurs d’Exchange Server à la mi-novembre, qui se sont retrouvés incapables d’accéder aux services du serveur de messagerie de Microsoft, à cause d’une mise à jour qui s’est mal passée. Suite à l’installation de la mise à jour Nov 2024 SUv1, lancée le 12 novembre, un « problème de règles de transport dans Exchange Server qui s’arrêtaient après un certain temps dans certains environnements », a été signalé par Microsoft.

Afin de rétablir une situation normale, le développeur a proposé diverses solutions d’incident en fonction de la réaction des entreprises à la suite de la publication de son patch défaillant. Si la mise à jour Nov 2024 SUv1 a été installée manuellement et que l’entreprise n’utilise pas de règles de transport ou de DLP, il est conseillé d’installer le patch Nov 2024 SUv2 pour obtenir un contrôle plus précis sur l’en-tête X-MS-Exchange-P2FromRegexMatch. Dans le cas où le premier correctif a été installé via la mise à jour Microsoft / Windows et que l’entreprise n’a pas utilisé de règles de transport ou de DLP, alors le serveur téléchargera et installera en décembre le patch SUv2 de novembre 2024. Si la mise à jour Nov 2024 SUv1 a été installée (manuellement ou automatiquement) puis désinstallée pour résoudre le problème des règles de transport, ou si elle n’a jamais été installée, il faut alors déployer le correctif Nov 2024 SUv2. Microsoft a fourni la procédure à suivre pour résoudre cette situation.

Un correctif initialement lancé pour contrer un risque d’usurpation d’identité

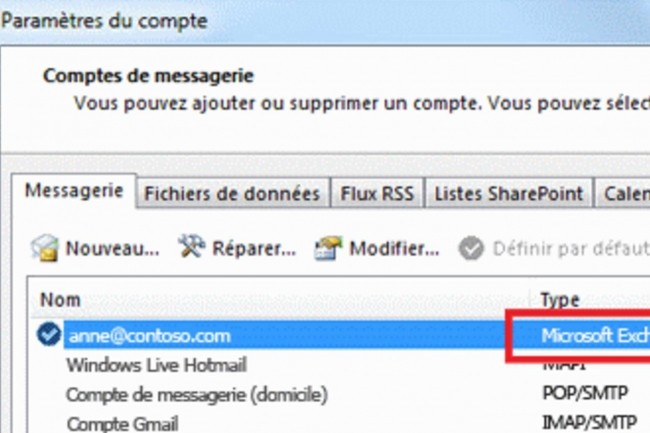

À l’origine, Microsoft a lancé le correctif Nov 2024 SUv1 pour remédier à une faille de sécurité (CVE-2024-49040) qui faisait partie du dernier patch tuesday, permettant aux hackers d’exécuter des attaques d’usurpation d’identité (spoofing) sur Microsoft Exchange Server. « La faille de sécurité est due à l’implémentation actuelle de la vérification de l’en-tête P2 FROM qui se produit dans le transport. Elle autorise certaines en-têtes P2 FROM non conformes à la RFC 5322 de passer, ce qui peut amener le client de messagerie (par exemple, Microsoft Outlook) à afficher un expéditeur falsifié comme s’il était légitime », a expliqué le fournisseur le 13 novembre.

0 commentaires