Au mois d'avril précédent, près de 4 000 spécialistes en sécurité informatique ont pris part à une simulation à échelle réelle organisée par l'OTAN, mettant en scène une équipe Rouge contre une équipe Bleue pour la protection d'un pays imaginaire. Immersion au cœur du...

Tech

Titre : Exploration du plus vaste entrainement de cybersécurité de l’OTAN

Titre : La justice américaine accuse Google d’abus de monopole

Selon les autorités judiciaires américaines, Google est un monopole qui utilise de manière abusive sa position dominante. Le géant de la recherche sur Internet est accusé d’avoir établi un monopole illégitime sur les marchés de la recherche en ligne et de la publicité associée à la recherche, ce que Google nie fermement.

La justice américaine a porté des accusations sérieuses contre Google, alléguant que le géant de la technologie a abusé de sa position de leader pour écraser la concurrence et maintenir son monopole. Ils estiment que Google a utilisé ses énormes ressources financières pour créer un écosystème de produits et services interconnectés, le tout dans le but de renforcer et de protéger sa position dominante.

Google est accusé d’avoir signé des accords exclusifs avec les fabricants de téléphones, les opérateurs de téléphonie mobile et les navigateurs pour être le moteur de recherche par défaut, limitant ainsi la capacité des concurrents à gagner en visibilité. Cela a conduit à un contrôle quasi total de Google sur les recherches en ligne, étouffant la concurrence et limitant le choix des consommateurs.

Selon les autorités judiciaires, Google a également abusé de sa position dominante sur le marché de la publicité en ligne. En contrôlant l’accès aux consommateurs et en limitant la capacité des annonceurs à utiliser d’autres plateformes, Google a réussi à consolider sa position de leader sur le marché publicitaire.

Ces accusations portées par la justice américaine soulignent une préoccupation croissante face à la puissance des géants de la technologie. La question de savoir si ces entreprises ont trop de pouvoir et si elles l’utilisent de manière abusive est de plus en plus au centre des débats.

Google, cependant, a réfuté ces accusations. L’entreprise soutient que les consommateurs choisissent d’utiliser ses services non pas parce qu’ils y sont contraints, mais parce qu’ils les préfèrent à ceux de ses concurrents. Google affirme également que ses accords avec les fabricants de téléphones et les opérateurs de téléphonie mobile sont tout à fait légitimes et bénéfiques pour les consommateurs.

Ces allégations contre Google ne sont pas nouvelles. Les critiques soutiennent depuis longtemps que Google a une influence démesurée sur Internet et qu’il utilise cette influence pour promouvoir ses propres services au détriment des concurrents.

L’enquête de la justice américaine sur les pratiques de Google est toujours en cours. Il est clair que le résultat de cette affaire pourrait avoir des implications majeures pour l’avenir de Google et pour l’industrie technologique dans son ensemble.

Une cour judiciaire aux États-Unis a caractérisé l'exploitation de la recherche par Google comme une domination monopolistique, et a déclaré que l'entreprise a procédé de façon illégale pour conserver son statut prédominant. Google envisage de contester ce jugement en...

Popularité de Python en hausse significative en août

Au mois d'août, l'indicateur de Tiobe indique que Python franchit le seuil des 18% en termes de popularité. Un résultat qui avait été atteint par Java, il y a environ 8 ans.Python atteint un sommet dans l'index Tiobe des langages de programmation Python s'est...

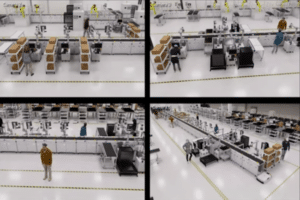

GenAI améliore le framework OpenUSD de Nvidia

Nvidia a dévoilé des modifications significatives apportées à la structure de l'Universal Scene Description (OpenUSD) destinée aux contenus 3D, intégrant ainsi les fonctionnalités de GenAI. L'entreprise vise à stimuler l'expansion de la robotique et des simulations...

Dell se focalise sur l’IA, supprime des milliers de postes

Selon des informations, Dell envisagerait de se séparer de plusieurs milliers de ses salariés issus de ses services de vente et de marketing. D'après ce que rapporte Bloomberg, la firme basée au Texas aurait pris la décision de restructurer ses opérations en se...

Ransomware touche les boutiques de musées français

Au cours du dernier week-end, la RMN (réunion des musées nationaux)-Grand Palais a subi une attaque par ransomware. Cette cyberagression s'est limitée aux magasins des musées, laissant indemnes les sites des Jeux Olympiques. L'Anssi a été engagée et une investigation...

Garantie prolongée pour les puces Core Intel de 13e et 14e génération

Suite à des dysfonctionnements causés par un souci de voltage, Intel a pris la décision d'étendre la durée de la garantie de ses microprocesseurs de 13ème et 14ème génération pour deux années supplémentaires. L'entreprise a mis en ligne une énumération des articles...

Co-fondateur d’OpenAI rejoint Anthropic, Autodesk acquiert Goalem, Abnormal Security lève 250 M$

Désolé, mais vous n'avez pas fourni de paragraphe à réécrire. Veuillez fournir le texte que vous souhaitez que je reformule.John Schulman, co-fondateur d'OpenAI, migre vers Anthropic John Schulman, un des pionniers d'OpenAI, a décidé de quitter ses fonctions au sein...

Pourquoi l’écran de mon téléviseur affiche-t-il un message « Pas de Signal » ?

Imaginez la situation suivante : vous êtes prêt à regarder votre série préférée, vous prenez vos collations, vous vous installez, et puis bam ! votre écran de télévision vous envoie ce redoutable...

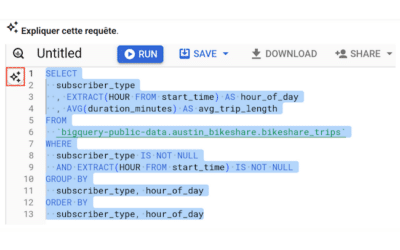

Google Cloud fusionne Gemini avec BigQuery et Looker

L'IA générative se propage rapidement au sein de Google Cloud, surtout en ce qui concerne ses services liés à la data. La plateforme a intégré Gemini à BigQuery et Looker.Google Cloud continue de développer sa technologie d'IA générative, Gemini, en l'intégrant dans...

Faille critique dans le kernel Android corrigée par Google

Dans son rapport de sécurité du mois d'août, Google a rectifié une lacune qui permettait l'exécution de code à distance dans le cœur du système Android. Cette faiblesse est d'ores et déjà utilisée à des fins malveillantes.Les vulnérabilités de sécurité dans le système...

EQT acquiert Acronis pour renforcer son portefeuille

Acronis, une entreprise spécialisée dans la fourniture de solutions de sécurité informatique et de sauvegarde, a révélé que le fonds d'investissement suédois EQT a acquis la majorité de ses actions.Acronis, après avoir amassé 250 millions de dollars en 2022, franchit...

IBM lance une formation en IA et grands systèmes en Ile-de-France

En partenariat avec l'institution éducative LearnQuest, France Travail et l'Opco Atlas, IBM met sur pied une école en Seine-Saint-Denis dédiée à l'apprentissage des technologies mainframes et de l'IA pour les personnes en recherche d'emploi. L'issue de cette formation...

Distraction Control d’Apple: fin des pop-ups gênants dans Safari

La fonctionnalité appelée Contrôle des Distractions, qui sera accessible à l'automne, permet aux utilisateurs de supprimer les pop-ups répétitifs dans le navigateur Safari. Toutefois, cette option ne fait pas l'objet d'un consensus général.Les créateurs des versions...

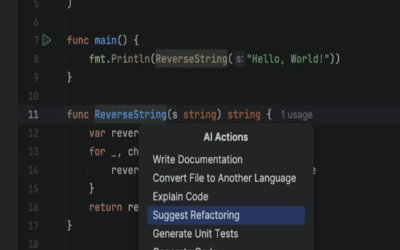

JetBrains actualise ses IDE et optimise son assistant d’IA

JetBrains a présenté les nouvelles versions 2024.2 de sa gamme d'environnements de développement intégrés (IDE) JetBrains ainsi que de son aide à la programmation, JetBrains AI.Les mises à jour apportées aux environnements de développement intégrés (IDE) de JetBrains...

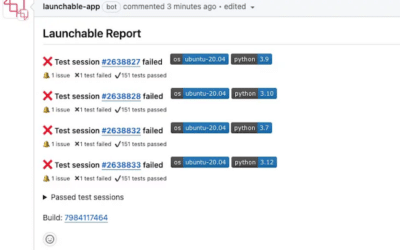

Cloudbees acquiert Launchable, HPE rachète Juniper avec accord britannique, Cnil irlandaise poursuit X

Désolé, mais vous n'avez pas fourni de paragraphe à réécrire. Veuillez fournir le paragraphe que vous souhaitez que je réécrive.Cloudbees s'offre Launchable Spécialisée dans le DevSecOps, Cloudbees vient d'acquérir Launchable, une entreprise qui se concentre sur les...

Digital Realty prêt pour les JO Paris 2024 : dans les starting blocks

Digital Realty, expert en centres de données, s'est préparé pour les Jeux Olympiques de Paris. Son installation PAR 8 sera fortement sollicitée pour cette manifestation exceptionnelle. C'est une opportunité pour explorer les aspects méconnus de ce centre de...

VMware renouvelle ses relations avec Dell, HPE et Lenovo

Les tensions qui prévalaient entre VMware by Broadcom et plusieurs fabricants semblent s'atténuer suite à la conclusion d'ententes avec Lenovo, HPE et principalement Dell concernant l'hyperconvergence.En début d'année, un document déposé auprès de la SEC révélait que...

Mediatek signe une puce Arm pour PC

Il est possible que nous voyions l'apparition de nouveaux fabricants de processeurs Arm pour PC Windows, une fois la fin de l'accord exclusif non confirmé de Qualcomm. Mediatek est, par exemple, un des candidats potentiels.D'après une nouvelle rapportée par Reuters,...

Ex-dirigeant NSA rejoint OpenAI, systèmes quantiques évolutifs, 230M$ AWS pour GenAI

Désolé, mais vous n'avez pas fourni le paragraphe à réécrire. Veuillez le fournir afin que je puisse vous aider.Un ancien haut responsable de la NSA rejoint le conseil d’administration d’OpenAI OpenAI, la start-up spécialisée en intelligence artificielle, a annoncé...

Shadow GenAI menace les données des entreprises

D'après une recherche effectuée par Cyberhaven Labs, les salariés exploitent de plus en plus des documents juridiques, des informations relatives aux ressources humaines ou du code source provenant de leurs sociétés pour utiliser des intelligences artificielles...

UGAP choisit Crayon pour le cloud public suite à un appel d’offre

Les intervenants du domaine public qui choisiront l'UGAP pour adhérer à un service IaaS sur cloud public profiteront des prestations de Crayon France. L'entreprise de conseil a été privilégiée par la centrale d'achat par rapport à Capgemini pour ce marché de 600...

Impérialisme digital: l’Europe désormais dominée

Dans son livre intitulé "Géopolitique du numérique", Ophélie Coelho se penche sur les mécanismes compliqués qui dirigent le monde numérique de nos jours. Elle souligne les défis stratégiques, économiques et sociaux associés à la montée en puissance du numérique à...

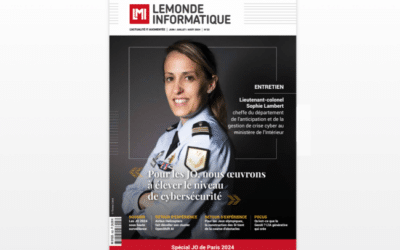

Spécial JO 2024: Des Systèmes d’Information (SI) sous forte tension – LMI 22

Dans cette édition spéciale JO 2024 du LMI Mag 22, nous proposons une interview de Sophie Lambert, lieutenant-colonel au COMCYBER-MI. Avant l'ouverture des Jeux Olympiques, les responsables de la sécurité des systèmes d'information (RSSI) maintiennent une pression...

Titre réécrit : UNC3944 : Mandiant dévoile les nouvelles tactiques du groupe de cybercriminels

Mandiant, une entreprise leader dans le domaine de la sécurité informatique, a récemment révélé les nouvelles méthodes employées par UNC3944, un groupe de cybercriminels notoire.

Les chercheurs de Mandiant ont réussi à identifier la manière dont le groupe UNC3944 a adapté ses stratégies pour mener des attaques plus sophistiquées. Le groupe de cybercriminels est connu pour cibler des entreprises et des organisations à travers le monde, exploitant les vulnérabilités des systèmes informatiques pour voler des données sensibles et causer des dommages importants.

Ces nouvelles informations sur les modes opératoires de UNC3944 sont d’une grande importance pour la communauté de la cybersécurité, car elles permettent de mieux comprendre les tactiques des cybercriminels et donc de mettre en place des mesures de défense plus efficaces.

Selon les experts de Mandiant, UNC3944 a modifié ses techniques d’attaque pour devenir plus imprévisible et difficile à détecter. Le groupe a également commencé à utiliser de nouveaux outils et logiciels malveillants pour infiltrer les systèmes de ses cibles.

Les chercheurs de Mandiant ont également découvert que UNC3944 a commencé à exploiter des failles de sécurité plus complexes et moins connues, ce qui rend leur détection et leur prévention encore plus difficile.

Ces nouvelles tactiques du groupe de cybercriminels UNC3944 montrent l’évolution constante des menaces en matière de cybersécurité. Les entreprises et les organisations doivent donc rester vigilantes et continuer à investir dans des solutions de sécurité informatique robustes pour se protéger contre ces menaces.

En révélant les nouvelles méthodes de UNC3944, Mandiant espère aider la communauté de la cybersécurité à anticiper et à prévenir les futures attaques de ce groupe de cybercriminels. La société encourage également les entreprises à partager leurs propres expériences et connaissances en matière de cybersécurité pour contribuer à la lutte collective contre les cybercriminels.

En conclusion, la divulgation par Mandiant des dernières tactiques de UNC3944 souligne l’importance de la coopération et de l’échange d’informations dans le domaine de la cybersécurité. Cela permet non seulement de renforcer les défenses contre les cyberattaques, mais aussi de sensibiliser davantage aux menaces en constante évolution dans le paysage numérique.

Le groupe de cybercriminels UNC3944, notoire pour ses actions nuisibles axées sur le SIM swapping, emploie une multitude de stratégies, méthodes et procédures. Leur dernière manoeuvre en cours est l'augmentation des droits d'accès sur les plateformes vSphere et Azure,...

Lt-Col. Sophie Lambert sur l’amélioration de la cybersécurité pour les JO au COMCYBER-MI

Le commandant en second, Sophie Lambert, à la tête du service de prévision et de gestion des crises cybernétiques au ministère de l'Intérieur (COMCYBER-MI), ainsi qu'une portion de son personnel, seront en fonction au Centre national de direction stratégique (CNCS)...

Impossible de réécrire le titre car il s’agit d’un lien URL et non d’un titre d’article.

Avec l'apparition de la pandémie et la mise en place de nouvelles structures de travail, l'utilisation de la signature électronique connaît une croissance importante au sein des entreprises. Plus sûre, plus commode et en adéquation avec les récentes modifications...

Numeric’Emploi booste les reconversions IT en région PACA

À la suite du Grand-Est, de la Normandie et de l'Occitanie, le syndicat des experts IT Numeum a conclu un partenariat avec France Travail, le Medef et la Région Sud afin d'ajuster le programme de recrutement Numeric'Emploi pour la région Provence-Alpes-Côte d'Azur....

Clever Cloud vise l’expansion internationale, affiche ses ambitions

Erwan Rougeux, qui occupait précédemment le poste de Directeur des Systèmes d'Information au sein de l'association Mission laïque française, rejoint l'équipe de Clever Cloud. Il y prendra les fonctions de vice-président, avec pour principale responsabilité la gestion...

Shadow IT et logiciels obsolètes : menaces pour les infrastructures

D'après une recherche effectuée par Sevco, 6% des ressources informatiques sont à l'approche de leur terme d'utilisation, tandis qu'environ un tiers ne sont pas correctement supervisés. Ceci contribue à accentuer le danger potentiel lié aux failles de sécurité non...

Tobiko Data: Qualification et sécurisation des données pour les codeurs

Tobiko Data, qui agit comme un convertisseur pour les bases de données SQL, est là pour soutenir les développeurs dans la gestion et la distribution des données dans un environnement de production, qui est également accompagné d'une version virtuelle.Tobiko Data,...

McDonald’s arrête son IA de commande, Proton devient fondation, IA avatars sur TikTok

Vous n'avez pas fourni de paragraphe à réécrire. Veuillez le fournir pour que je puisse vous aider.McDonald's abandonne son intelligence artificielle pour les commandes En juin 2021, McDonald's a expérimenté la prise de commandes assistée par intelligence artificielle...

Cradlepoint lance une solution 5G SASE pour environnements mobiles et distribués

La proposition NetCloud SASE de Cradlepoint fusionne le SD-WAN cellulaire et les fonctionnalités de sécurité dans une plateforme hébergée dans le cloud. Son objectif est d'assurer la sécurité et de minimiser les dangers sur les appareils gérés ou non.Cradlepoint lance...

Rubrik annonce son introduction en bourse

Rubrik, un expert en services de sauvegarde en tant que service, fait son entrée sur le marché boursier avec une action qui surpasse le sommet de la fourchette à 32 dollars. L'entreprise a réussi à récolter plus de 750 millions de dollars sur le marché.Rubrik effectue...

Atos recherche de cash, OpenAI reçoit DGX GH200, création de l’AMIAD : Telex

Tu ne m'as pas donné de paragraphe à réécrire. Pourrais-tu, s'il te plaît, me donner le texte que tu souhaites que je reformule ?Atos en quête de liquidités supplémentaires Suite à la présentation de son plan d'affaires pour la période 2024-2027, la société de...

ChatGPT surpasse Linkedin en dominant le Shadow IT

Les Directeurs des Systèmes d'Information ont réussi à améliorer leur contrôle sur les applications SaaS non enregistrées. Cependant, l'apparition soudaine de ChatGPT a anéanti tous leurs progrès.En 2023, les DSI ont réussi à améliorer le contrôle de leurs...

Savencia utilise le MDM de Semarchy pour perfectionner ses données consolidées

Savencia est une entreprise qui se spécialise dans la production et la commercialisation de fromages et de produits laitiers à l'échelle mondiale. A partir de la fin de l'année 2017, elle a entrepris de regrouper de manière continue les informations relatives à ses...

Début 2024 pour Orange Business: Croissance Atonique

La division services IT et d'intégration d'Orange Business, qui a bénéficié d'une augmentation de revenus de 7,5 %, a contribué à modérer la réduction globale de son chiffre d'affaires à -0,6 % durant le premier trimestre de l'année 2024.Performance mitigée d'Orange...

Cegid va acquérir EBP pour renforcer sa position sur les TPE-PME

En procédant à l'acquisition d'EBP, Cegid se rapproche davantage de son but d'être un des pionniers européens dans le domaine des systèmes de facturation et de comptabilité destinés aux TPE-PME. Les 65 millions d'euros de recettes générées par sa nouvelle acquisition...

Backmarket migre son cloud AWS vers Google Cloud

L'expert en rénovation a fait la transition d'AWS vers le cloud de Google pour réaliser la deuxième phase de la modernisation de sa plateforme technique. Ce projet, qui a été réalisé en 8 mois, repose principalement sur les services gérés par le fournisseur.Back...