Le groupe de cybercriminels UNC3944, notoire pour ses actions nuisibles axées sur le SIM swapping, emploie une multitude de stratégies, méthodes et procédures. Leur dernière manoeuvre en cours est l’augmentation des droits d’accès sur les plateformes vSphere et Azure, en utilisant des logiciels d’authentification unique pour établir des machines virtuelles compromises, leur permettant ainsi de poursuivre leurs activités de surveillance.

UNC3944, également connu sous les noms de Scattered Spider, 0ktapus, Octo Tempest ou Scatter Swine, est un groupe de cybercriminels très agiles. Ce groupe est surveillé par Mandiant depuis mai 2022, et il est spécialisé dans les attaques par échange de SIM et l’ingénierie sociale ciblant les services clients des entreprises de télécommunications et de sous-traitance de processus métiers. Un rapport récent de cette filiale de Google Cloud spécialisée en cybersécurité a révélé que ce groupe de cybercriminels a ciblé des applications SaaS au cours des 10 derniers mois, et a donné un aperçu de ses méthodes, techniques et procédures (TTP) changeantes en fonction des objectifs visés.

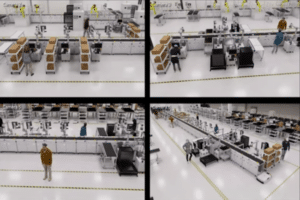

« Un aspect de ces intrusions implique une méthode de persistance plus agressive qui se produit par la création de nouvelles machines virtuelles », indique le fournisseur. « Dans plusieurs cas, Mandiant a observé que UNC3944 accède à vSphere et Azure, en utilisant des applications d’authentification unique, pour créer de nouvelles machines virtuelles à partir desquelles ils ont mené toutes les activités de suivi. Ce qui est important ici, c’est l’observation de l’abus des groupes d’administration ou des permissions normales des administrateurs liées aux applications SSO pour créer ensuite cette méthode de persistance. » Une fois créées, ces nouvelles VM sont reconfigurées avec différents outils tels que MAS_AIO et privacy-script.bat pour désactiver certains garde fous de protection de vie privée et de sécurité dont Microsoft Defender.

Déploiement du ransomware ALPHV sur les hyperviseurs ESXI

Ensuite, le groupe de cybercriminels télécharge des outils tels que Mimikatz, ADRecon et divers outils de tunnelisation secrète comme NGROK, RSOCX et Localtonet. L’objectif ? Accéder à un système sans avoir à utiliser de VPN ou de MFA. D’autres outils ont également été utilisés pour leur activité de compromission, y compris l’installation de bibliothèques Python, comme IMPACKET. Pour contourner les contrôles d’authentification, UNC3944 utilise un fichier ISO (PCUnlocker) qui est attaché à des machines virtuelles existantes via l’appliance vCenter pour réinitialiser les mots de passe des administrateurs locaux, ce qui permet de contourner les contrôles de domaine normaux. « Cette ISO nécessite un redémarrage et une modification des paramètres du BIOS pour démarrer dans cette image montable afin de contourner efficacement les contrôles de domaine. La surveillance du temps de fonctionnement des machines virtuelles, voire de brefs impacts, permettrait d’éventuelles possibilités de détection », explique Mandiant.

Dans le cadre de son enquête, la société de cybersécurité a également découvert que le groupe de cybercriminels déployait le ransomware ALPHV contre les systèmes de fichiers des machines virtuelles, sur les hyperviseurs ESXI eux-mêmes, afin de provoquer des actions destructrices au sein d’un environnement. « En conséquence, les machines virtuelles déployées par l’attaquant sont généralement cryptées et les preuves d’activités au sein du réseau sont détruites », avertit Mandiant. Bien que la filiale de Google n’ait observé aucune exploitation de ce vecteur d’attaque depuis le début de l’année, elle appelle tout de même à la vigilance : « des preuves ont montré que l’activité observée dans les environnements des victimes visait principalement à découvrir l’infrastructure clé et les cibles potentielles d’exfiltration, telles que les bases de données et le contenu web. Une fois localisées, les données ont été exfiltrées via ces machines virtuelles vers diverses ressources à haute réputation telles que Google Cloud Platform et Amazon Web Services », poursuit Mandiant.

Utilisation d’identifiants volés pour accéder à des applications SaaS

Dans son rapport, la filiale de Google Cloud a également révélé que UNC3944 a utilisé des identifiants volés pour accéder à des applications SaaS protégées par des fournisseurs SSO. Cela a conduit à des accès illégitimes à de nombreuses applications AWS, Azure, Crowdstrike, CyberArk, GCP, Salesforce, vCenter ou encore Workday. Mandiant a observé l’utilisation d’outils de détection et de réponse pour tester l’accès à l’environnement et une exfiltration de données via des utilitaires de synchronisation cloud, tels qu’Airbyte et Fivetran pour les déplacer par exemple sur des buckets S3 contrôlés par le groupe de cybercriminels.

Mais face à l’évolution des modes opératoires de UNC3944, les entreprises ne sont pas entièrement sans défense. Mandiant recommande plusieurs actions pour limiter la persistance et les capacités d’accès de ses attaques sur un environnement cible. La société conseille l’utilisation à la fois de certificats basés sur l’hôte et d’une authentification multifactorielle pour tout accès VPN. « De plus, la mise en place de politiques d’accès conditionnel plus strictes pour contrôler ce qui est visible à l’intérieur d’une instance cloud peut limiter l’impact global », assure Mandiant. Parmi les autres recommandations : « une surveillance accrue des applications SaaS, afin de centraliser les journaux des applications SaaS importantes, les enregistrements MFA et l’infrastructure des machines virtuelles, en particulier en ce qui concerne le temps de fonctionnement et la création de nouveaux systèmes […] Pour les applications contenant des informations propriétaires ou protégées, s’assurer que les entreprises disposent d’une solide capacité de journalisation que leurs équipes de sécurité peuvent examiner pour détecter des signes d’intention malveillante. »

0 commentaires